허니넷을 통해 획득한 악성코드입니다.

md5sum : f1c83f3eba1705d865403d9cac89799f

file size : 27,648 byte

먼저 Winalysis로 악성코드 실행시 시스템의 변화를 확인해봤습니다.

파일이 1개 생성되었고 서비스가 1개 등록되었습니다. 레지스트리의 변경도 있었지만 서비스를 등록하기 위한 변경이기 때문에 따로 언급하진 않겠습니다.

생성된 파일인 gtoor.exe와 원본 파일인 xf.exe가 사이즈와 md5sum값이 같은 동일한 파일이었습니다.

다른점은 원본파일은 일반 파일이었지만 gtoor.exe 파일은 숨김속성과 시스템 파일 속성을 가지고 있었습니다.

즉, xf.exe가 실행되면 자기 자신을 C:\WINDOWS\system32 밑에 gtoor.exe로 복제를 하고 숨김속성과 시스템속성을 부여한 것입니다.

그리고 gtoor.exe파일은 gtoor Driver라는 서비스를 구동하는 파일이었습니다.

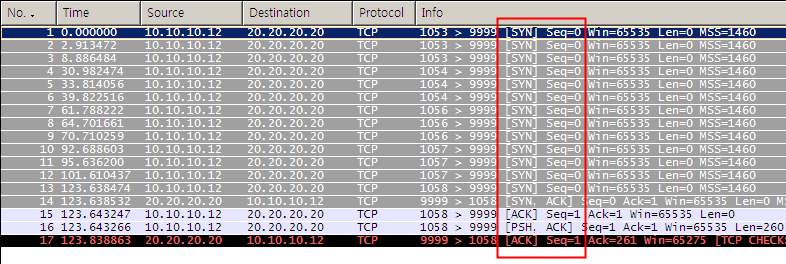

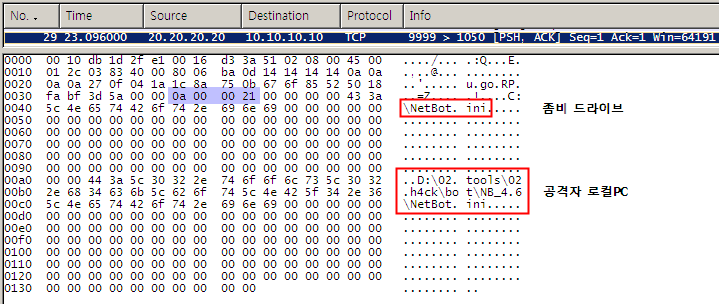

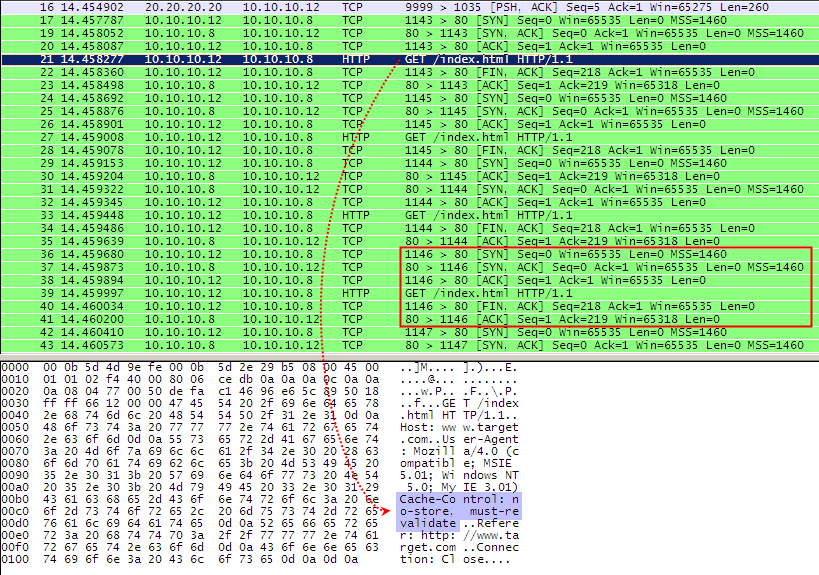

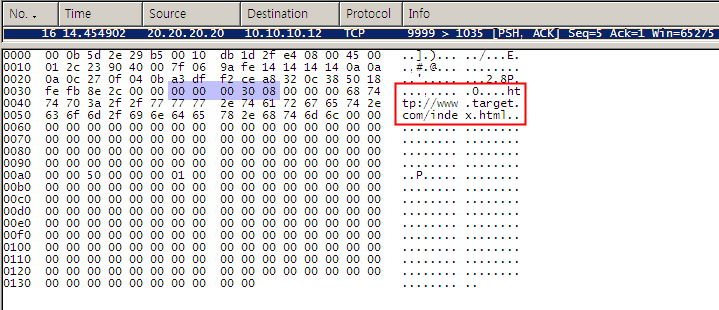

해당 파일을 실행된 후에는 shy110.3322.org의 9992번 포트로 접속을 하려고 하는 것을 확인할 수 있었습니다.

그런데 접속을 시도는 하지만 실제 접속이 되지 않고 서버측에서(shy110.3322.org) ACK 패킷을 클라이언트로 보낸 후

RST 패킷을 보내는 것으로 보아 현재 포트가 열려 있지 않거나 서버측에서 포트를 변경했을 가능성이 있어 보입니다.

하지만 포트를 변경했을 가능성은 낮아 보입니다.

정확한건 아니지만 포트번호로 보아 shy110.3322.org는 C&C 서버가 아닌가 생각됩니다.

클라이언트에서 확인해보면 222.215.230.205:9992로 접속을 시도하는 것을 확인할 수 있었습니다.

다음 그림에서도 확인할 수 있지만 222.215.230.205로 접속을 시도하는 프로세스(PID 1388)는 그 이름도 유명한 svchost.exe였습니다.

gtoor Driver 서비스가 실행되면 svchost.exe를 실행시키고 실행된 svchost.exe는 shy110.3322.org:9992로 접속을 시도하도록 되어 있습니다.

"퍄견샛미"에서 확인 결과 V3, nProtect, Virobot에서는 아직 탐지가 되지 않고 있었습니다.

| 안티바이러스 | 엔진 버전 | 정의 날짜 | 검사 결과 |

|---|---|---|---|

| a-squared | 4.0.0.101 | 2009.05.21 | Virus.Win32.Agent.UWD!IK |

| AhnLab-V3 | 5.0.0.2 | 2009.05.21 | - |

| AntiVir | 7.9.0.168 | 2009.05.20 | TR/Spy.Gen |

| Antiy-AVL | 2.0.3.1 | 2009.05.21 | - |

| Authentium | 5.1.2.4 | 2009.05.20 | W32/SmallTrojan.A.gen!Eldorado |

| Avast | 4.8.1335.0 | 2009.05.20 | Win32:Rootkit-gen |

| AVG | 8.5.0.339 | 2009.05.21 | - |

| BitDefender | 7.2 | 2009.05.21 | Dropped:Generic.Malware.Fdldg.AAC8CC1C |

| CAT-QuickHeal | 10.00 | 2009.05.21 | - |

| ClamAV | 0.94.1 | 2009.05.21 | - |

| Comodo | 1157 | 2009.05.08 | - |

| DrWeb | 5.0.0.12182 | 2009.05.21 | DLOADER.Trojan |

| eSafe | 7.0.17.0 | 2009.05.19 | - |

| eTrust-Vet | 31.6.6514 | 2009.05.21 | - |

| F-Prot | 4.4.4.56 | 2009.05.20 | W32/SmallTrojan.A.gen!Eldorado |

| F-Secure | 8.0.14470.0 | 2009.05.20 | - |

| Fortinet | 3.117.0.0 | 2009.05.21 | - |

| GData | 19 | 2009.05.21 | Win32:Rootkit-gen |

| Ikarus | T3.1.1.49.0 | 2009.05.21 | Virus.Win32.Agent.UWD |

| K7AntiVirus | 7.10.739 | 2009.05.19 | - |

| Kaspersky | 7.0.0.125 | 2009.05.21 | - |

| McAfee | 5621 | 2009.05.20 | - |

| McAfee+Artemis | 5621 | 2009.05.20 | Artemis!F1C83F3EBA17 |

| McAfee-GW-Edition | 6.7.6 | 2009.05.21 | Trojan.Spy.Gen |

| Microsoft | 1.4701 | 2009.05.21 | Trojan:Win32/SystemHijack.gen!C |

| NOD32 | 4092 | 2009.05.20 | probably a variant of Win32/Agent.NWM |

| Norman | 6.01.05 | 2009.05.20 | - |

| nProtect | 2009.1.8.0 | 2009.05.21 | - |

| Panda | 10.0.0.14 | 2009.05.20 | - |

| PCTools | 4.4.2.0 | 2009.05.20 | - |

| Prevx | 3.0 | 2009.05.21 | - |

| Rising | 21.30.20.00 | 2009.05.20 | - |

| Sophos | 4.41.0 | 2009.05.21 | Sus/Behav-1008 |

| Sunbelt | 3.2.1858.2 | 2009.05.20 | - |

| Symantec | 1.4.4.12 | 2009.05.21 | Backdoor.Trojan |

| TheHacker | 6.3.4.1.328 | 2009.05.20 | - |

| TrendMicro | 8.950.0.1092 | 2009.05.21 | - |

| VBA32 | 3.12.10.5 | 2009.05.21 | suspected of Embedded.Rootkit.Win32.Agent.iyf |

| ViRobot | 2009.5.21.1744 | 2009.05.21 | - |

| VirusBuster | 4.6.5.0 | 2009.05.20 | - |

국내 사용자들이 가장 많이 사용하는 V3, nProtect, Virobot에서는 아직 탐지를 못하고 있습니다.

빠른 시일내에 업데이트되었으면 하는 바램입니다.

앞으로 계속 추이를 살펴봐야겠지만 현재는 접속이 되지 않고 있었습니다.

앞에서도 말씀드렸지만 shy110.3322.org라는 도메인을 사용하는 공격자가 C&C 프로그램을 실행시키고 있지 않아 9992 포트로 접속이 안될 수 있습니다.

포트를 바꿨을 가능성도 있겠지만 포트를 바꿀 가능성은 낮아 보입니다. 만약 포트를 바꿨다면 악성코드를 다시 컴파일해서 배포해야 하기 때문입니다.

여담)

직접 샘플을 보안 업체에 보내고 싶은데 절차를 아시는분 계시면 알려주시면 감사하겠습니다. ^^;

code.zip

code.zip

pinganye.net.pcap

pinganye.net.pcap